视频介绍

在 2019 年的时候,Google Play 里托管的APP,僵尸网络恶意软件 Necro 就渗透进去了,结果导致 1100 万台设备被感染。

没想到,这玩意儿最近又冒出来了。

重点检查:无他相机(Wuta Camera )版本 6.3.2.148 至 6.3.6.148

五年前,研究人员有一个可怕的发现——Google Play 市场上的一个合法 Android 应用程序被开发人员用来赚取广告收入的库秘密制作成恶意的。

因此,该应用程序感染了代码,导致 1 亿台受感染设备连接到攻击者控制的服务器并下载秘密有效负载。

现在,历史正在重演。

总部位于俄罗斯莫斯科的同一家安全公司的研究人员周一报告说,他们发现了两个从 Play 下载了 1100 万次的新应用程序,它们感染了同一个恶意软件家族。

来自卡巴斯基的研究人员认为,用于集成广告功能的恶意软件开发人员工具包再次是罪魁祸首。

软件开发工具包(更广为人知的名称是 SDK)是为开发人员提供框架的应用程序,这些框架可以通过简化重复性任务来大大加快应用程序创建过程。

集成到应用程序中的未经验证的 SDK 模块表面上支持广告的显示。

在幕后,它提供了许多与恶意服务器进行秘密通信的高级方法,应用程序会上传用户数据并下载可以随时执行和更新的恶意代码。

这两个活动中的隐蔽恶意软件系列都被称为 Necro。

这一次,一些变体使用隐写术等技术,这是一种在移动恶意软件中很少见的混淆方法。

一些变体还部署了巧妙的 tradecraft 来提供恶意代码,这些代码可以在更高的系统权限下运行。

一旦设备感染了此变体,它们就会联系攻击者控制的命令和控制服务器,并发送包含加密 JSON 数据的 Web 请求,以报告有关每个受感染设备和托管模块的应用程序的信息。

反过来,服务器返回一个 JSON 响应,其中包含指向 PNG 图像的链接以及包含图像哈希的关联元数据。

如果受感染设备上安装的恶意模块确认哈希值正确,则会下载映像。

SDK 模块“使用非常简单的隐写算法”,卡巴斯基研究人员在另一篇博文中解释说。

“如果 MD5 检查成功,它会使用标准 Android 工具提取 PNG 文件的内容,即 ARGB 通道中的像素值。

然后 getPixel 方法返回一个值,该值的最低有效字节包含图像的蓝色通道,并在代码中开始处理。

研究人员继续说道:

如果我们将图像的蓝色通道视为维度 1 的字节数组,那么图像的前四个字节是 Little Endian 格式的编码有效负载的大小(从最低有效字节到最高有效字节)。

接下来,记录指定大小的有效负载:这是一个用 Base64 编码的 JAR 文件,解码后通过 DexClassLoader 加载。

Coral SDK 使用本机库 libcoral.so 将 sdk.fkgh.mvp.SdkEntry 类加载到 JAR 文件中。

此库已使用 OLLVM 工具进行模糊处理。

在 loaded class 中执行的起点或入口点是 run 方法。

Enlarge / Necro 代码实现隐写术。

安装的后续有效负载会下载恶意插件,这些插件可以针对每个受感染的设备进行混合和匹配,以执行各种不同的操作。

其中一个插件允许代码以提升的系统权限运行。

默认情况下,Android 会禁止特权进程使用 WebView,WebView 是操作系统中用于在应用程序中显示网页的扩展。

为了绕过此安全限制,Necro 使用一种称为反射攻击的黑客技术来创建 WebView 工厂的单独实例。

此插件还可以下载和运行其他可执行文件,这些文件将替换通过 WebView 呈现的链接。

当使用提升的系统权限运行时,这些可执行文件能够修改 URL 以添加付费订阅的确认代码,并下载和执行在攻击者控制的链接处加载的代码。

研究人员列出了他们在分析 Necro 时遇到的五个独立的有效载荷。

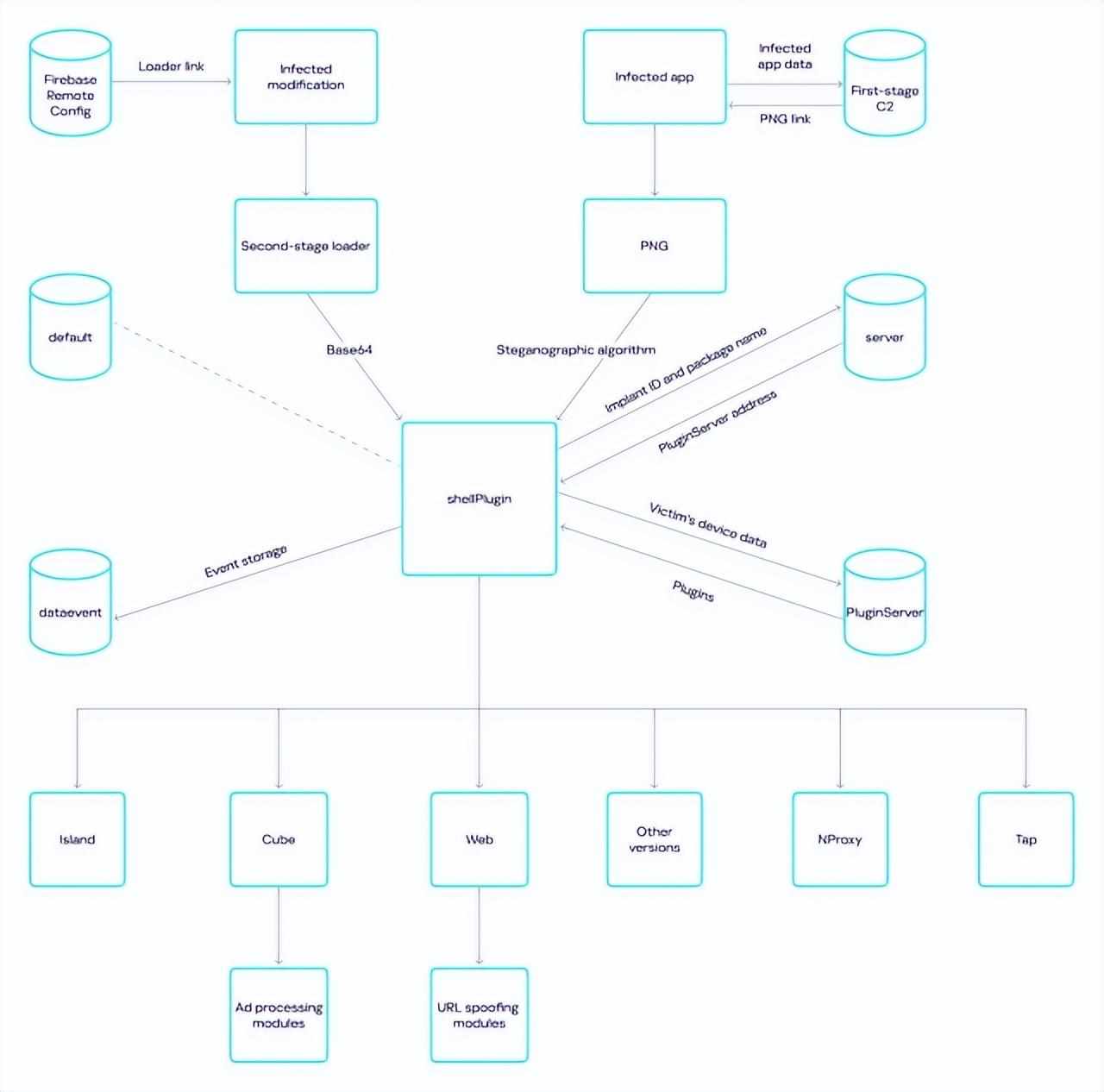

Necro 的模块化设计为恶意软件提供了无数种行为方式。

Kaspersky 提供了下图,该图提供了概述。

Necro Trojan 感染图

研究人员在两个 Google Play 应用程序中发现了 Necro。

其中一款是 Wuta Camera,这款应用迄今的下载量已达到 1000 万次。

Wuta Camera 版本 6.3.2.148 至 6.3.6.148 包含感染 App 的恶意 SDK。

此后,该应用程序已更新以删除恶意组件。

一个下载量约为 100 万次的独立应用程序(称为 Max Browser)也被感染。

该应用在 Google Play 中不再可用。

研究人员还发现 Necro 感染了其他市场上可用的各种 Android 应用程序。

这些应用程序通常将自己标榜为合法应用程序的修改版本,例如 Spotify、Minecraft、WhatsApp、Stumble Guys、Car Parking Multiplayer 和 Melon Sandbox。

担心自己可能被 Necro 感染的人应该检查他们的设备是否存在本文末尾列出的感染迹象。

复制本文链接攻略资讯文章为拓城游所有,未经允许不得转载。